Objectif: Cette 3eme partie de la série OpenLDAP tutorial a pour objectif d’activer le log OpenLDAP. Pour atteindre cet objectif il faut paramétrer l’installation du serveur d’annuaire OpenLDAP. Cette production est très importante, voire indispensable pour la surveillance et l’utilisation correcte de ce serveur. Pré-requis: OpenlDAP est installé et pré-configuré sur une machine Debian, Ubuntu ou compatibles. cf. la partie 1 et la partie 2 de cette série OpenLDAP Tutorial.

1. Activer les fichiers journaux (Log) du serveur OpenLDAP

sudo ldapsearch -Y external -H ldapi:/// -b cn=config "(objectClass=olcGlobal)" olcLogLevel -LLL > slapdlog.ldifCette commande crée le fichier slapdlog.ldif dont le contenu est le résultat de la requête LDAP exécutée par l’utilitaire ldapsearch:

dn: cn=config olcLogLevel: noneLa première ligne contient le DN (distinguished name) qui est l’identifiant unique de l’entrée. La deuxième ligne contient l’unique attribut demandée par la requête avec comme valeur: none. La génération de log est désactivée par défaut. Modifier ce fichier pour que son contenu devienne:

dn: cn=config changeType: modify replace: olcLogLevel olcLogLevel: statsMaintenant ce fihier LDIF (Lightweight data interchange format) contient une commande de modification: la deuxième ligne déclare qu’on veut modifier l’entrée, la troisième indique qu’il s’agit d’un remplacement de contenu de l’attribut olcLogLevel de cette entrée et la troisième indique la nouvelle valeur de cet attribut. stats permet de générer les logs des connexions, des opérations et de leurs résultats ce qui est parfait pour une surveillance quotidienne. Pour exécuter la commande de ce fichier sur le serveur, on utilise:

sudo ldapmodify -Y external -H ldapi:/// -f slapdlog.ldifSi on obtient le message: modifying entry “cn=config”, l’opération a réussi. Pour vérifier:

sudo ldapsearch -Y external -H ldapi:/// -b cn=config "(objectClass=olcGlobal)" olcLogLevelNormalement la prise en compte par le serveur est immédiate et aucun redémarrage n’est nécessaire. Le serveur envoi les logs produits au mécanisme de gestion des logs système. Il s’agit de rsyslog pour les versions récentes.

2. Prise en compte des log OpenLDAP par rsyslog

Créer un fichier de configuration dans dans le dossier /etc/rsyslog.d/, choisir un nom quelconque: 10-slapd.conf par exemple. Le chiffre dans le nom permet de classer les fichiers dans ce dossier. Ce fichier contient l’unique ligne:local4.* /var/log/slapd.log;slapdtmplslapdtmpl est un nom au choix qui désigne un format de présentation du contenu de ce fichier de log. Il s’agit donc de créer ce format, cela se fait dans le fichier de configuration de rsyslog:

sudo vi /etc/rsyslog.confDans l’éditeur ajouter ce qui suit, en dessous de la première ligne à partir du début qui commence par $template:

$template slapdtmpl,"[%$DAY%-%$MONTH%-%$YEAR% %timegenerated:12:19:date-rfc3339%] %app-name% %syslogseverity-text% %msg%\n"Pour plus de détails sur la créations de format pour rsyslog consulter le manuel:

man rsyslog.confVoir, notamment, le paragraphe TEMPLATES. Enfin il faut redémarrer rsyslog pour que le nouveau paramétrage soit pris en compte:

service rsyslog restart

3. Tester cette fonctionnalité du serveur OpenLDAP

Lancer une requête et consulter le contenu du fichier /var/log/slapd.log:sudo ldapsearch -Y external -H ldapi:/// -b dc=ldaptuto,dc=net sudo cat /var/log/slapd.logNormalement, on doit avoir un contenu assez significatif de ce qui a été exécuté par le serveur OpenLDAP.]]>

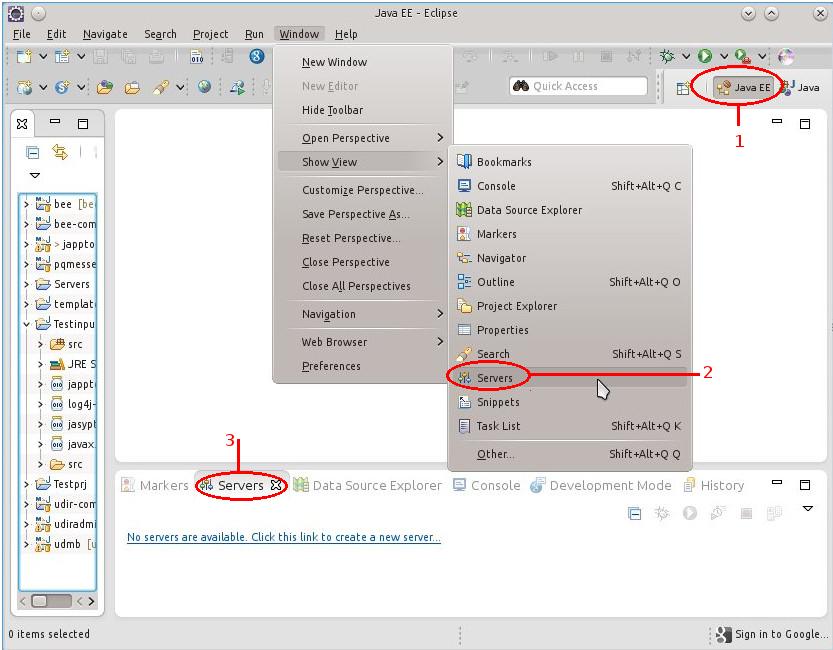

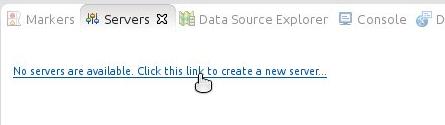

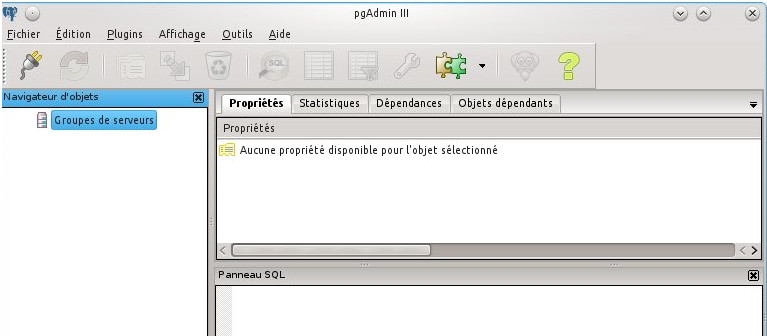

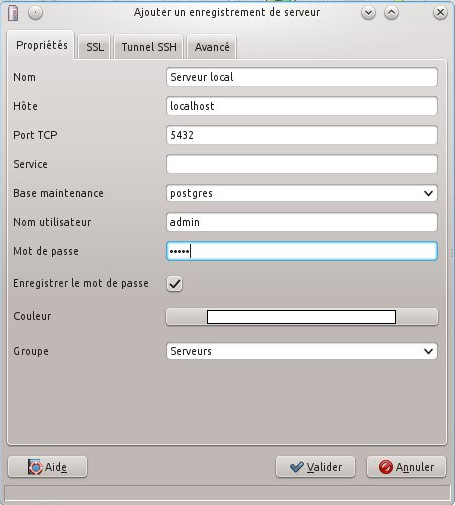

Utiliser le menu: Fichier / Ajouter un serveur…

Utiliser le menu: Fichier / Ajouter un serveur…

Nom: Serveur local, ne sert que pour l’affichage, choix libre.

Hôte: localhost si le serveur est installé sur la même machine que pgAdmin. Sinon adresse (IP ou DNS) de la machine distante.

Port: 5432 par défaut

Base de maintenance: postgres créée et existe par défaut

Nom utilisateur: admin Celui qui a été créée à l’installation du serveur (cf. l’article à ce sujet).

Nom: Serveur local, ne sert que pour l’affichage, choix libre.

Hôte: localhost si le serveur est installé sur la même machine que pgAdmin. Sinon adresse (IP ou DNS) de la machine distante.

Port: 5432 par défaut

Base de maintenance: postgres créée et existe par défaut

Nom utilisateur: admin Celui qui a été créée à l’installation du serveur (cf. l’article à ce sujet).

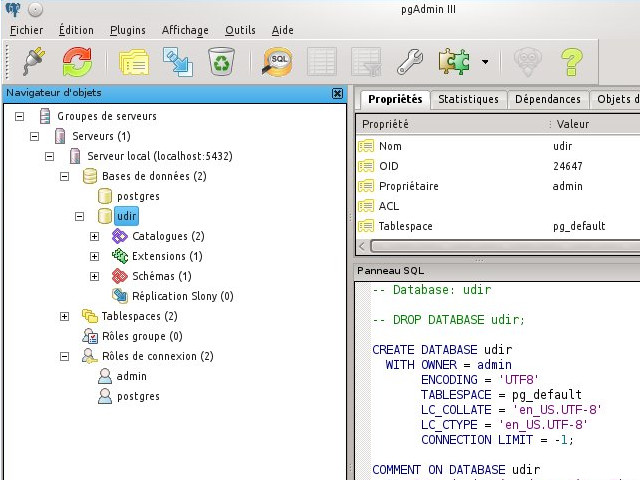

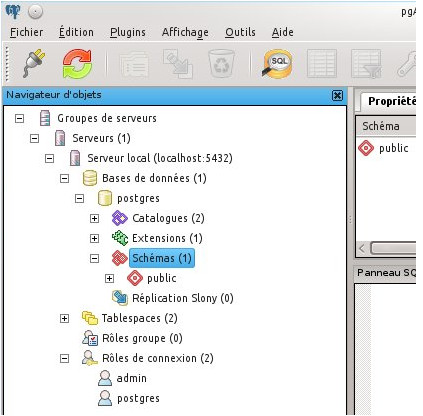

On remarquera la présence de l’unique base de donnée postgres et de l’utilisateur (rôle de connexion) postgres.

Ce sont les deux objets créées par défaut lors de l’installation du serveur.

On remarquera aussi la présence de l’utilisateur admin qui a été créée après l’installation du serveur (cf. l’article à ce sujet).

On remarquera la présence de l’unique base de donnée postgres et de l’utilisateur (rôle de connexion) postgres.

Ce sont les deux objets créées par défaut lors de l’installation du serveur.

On remarquera aussi la présence de l’utilisateur admin qui a été créée après l’installation du serveur (cf. l’article à ce sujet).

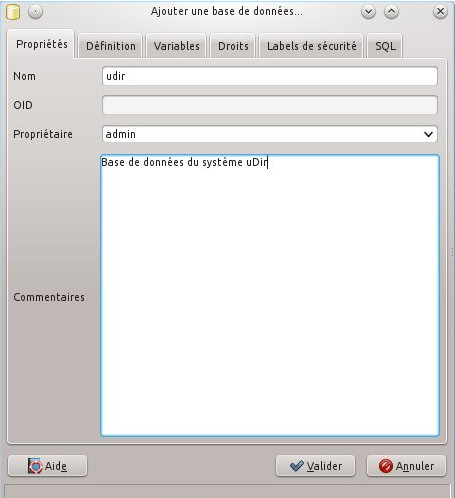

Nom: Nom significatif, unique sur le même serveur.

Propriétaire: Choisir l’utilisateur dans la liste.

Commentaire: Facultatif mais très utile pour la documentation.

A la validation, la base de données est créée.

Nom: Nom significatif, unique sur le même serveur.

Propriétaire: Choisir l’utilisateur dans la liste.

Commentaire: Facultatif mais très utile pour la documentation.

A la validation, la base de données est créée.